# 简述

6月4日,墨菲安全实验室监测发现Atlassian修复了Confluence Server 和 Confluence Data Center 中的OGNL注入漏洞。

Atlassian Confluence是企业常用的wiki系统,攻击者无需认证可利用漏洞在Confluence Server 或 Confluence Data Center 系统中执行任意代码。

CVSS评分为9.8分,评级为严重,按照官方描述该漏洞受影响版本为:所有受支持的 Confluence Server 和 Confluence Data Center 版本、Confluence Server 和 Confluence Data Center 1.3.0 之后的版本。

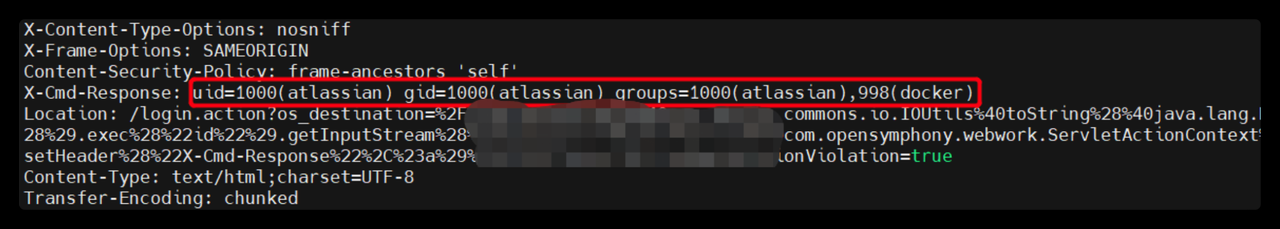

漏洞已经复现,并且存在多种在野利用情况

(漏洞复现截图)

- 官方已经发布新版本,建议企业用户高优排查暴露在外网的服务并进行修复,安全版本包括:7.4.17、7.13.7、7.14.3、7.15.2、7.16.4、7.17.4、7.18.1

# 缺陷分析

问题原因较为简单,由于部分URI被作为OGNL(java中常用的表达式语言)解析,造成表达式注入。

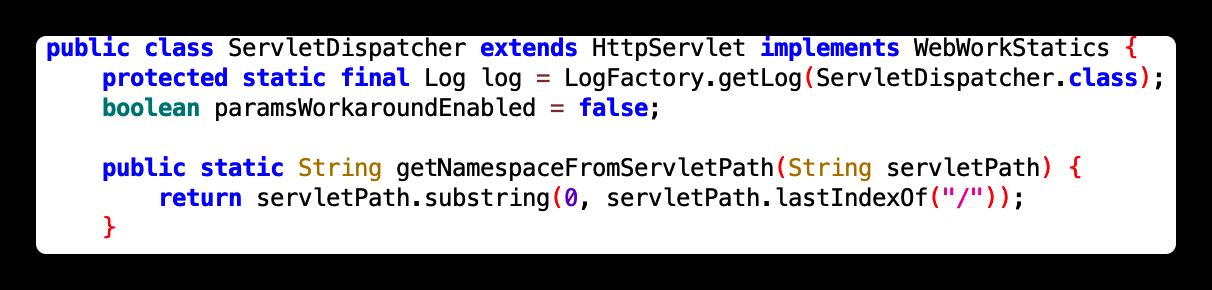

在confluence/WEB-INF/lib/webwork-2.1.5-*.jar中可以看到获取了最后一个/之前的路径作为命名空间:

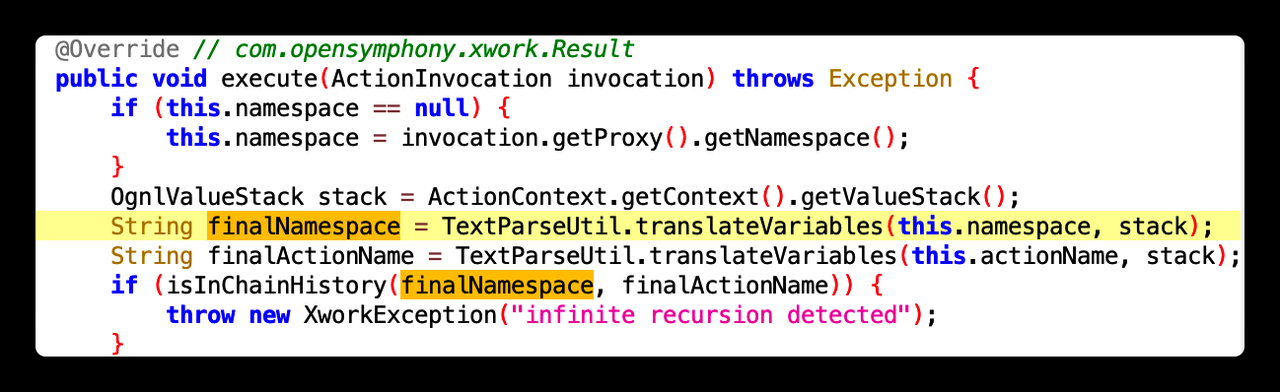

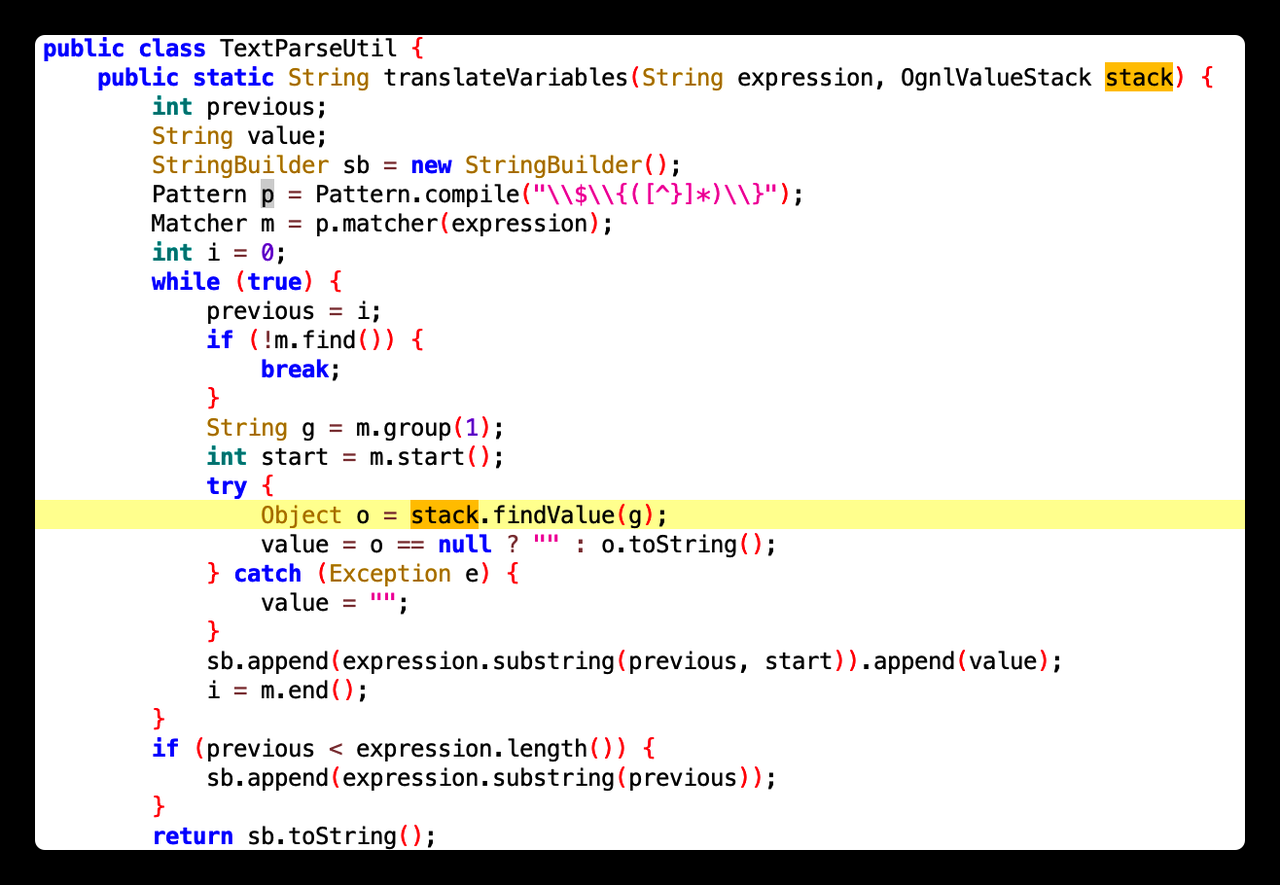

在confluence/WEB-INF/lib/xwork-1.0.3.6.jar中对应的命名空间进行解析取值

可以发现对应使用了OGNL解析

# 修复建议

升级:

建议用户升级到最新的支持版本。

缓解:

如无法立即升级 Confluence,作为缓解方法,可以通过为特定版本的产品更新以下文件来缓解该问题。

# 1.对于 Confluence 7.15.0 - 7.18.0

1)关闭 Confluence

2)下载新的jar包到Confluence 服务器:xwork-1.0.3-atlassian-10.jar (opens new window)

3)从Confluence 安装目录中移除旧的jar包:

<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar

4)将先前下载的xwork-1.0.3-atlassian-10.jar包,复制到Confluence 安装目录:<confluence-install>/confluence/WEB-INF/lib/ 这里要注意新的jar包权限要和同目录中其他文件相同)

5)启动Confluence

# 2.对于 Confluence 7.0.0 - 7.14.2

1)关闭 Confluence

2)下载新的jar包到Confluence 服务器:

3)从Confluence 安装目录中移除旧的jar包,如:

<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3.6.jar

<confluence-install>/confluence/WEB-INF/lib/webwork-2.1.5-atlassian-3.jar

4)将先前下载的xwork-1.0.3-atlassian-10.jar、webwork-2.1.5-atlassian-4.jar包,复制到Confluence 安装目录:<confluence-install>/confluence/WEB-INF/lib/ (这里要注意新的jar包权限要和同目录中其他文件相同)

5)切换到目录

<confluence-install>/confluence/WEB-INF/classes/com/atlassian/confluence/setup创建一个名为

webwork的新目录将CachedConfigurationProvider.class复制到

<confluence-install>/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork(确保权限和所有权和同目录文件相同)启动 Confluence

# 参考链接:

https://www.atlassian.com/software/confluence/download-archives

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

https://www.rapid7.com/blog/post/2022/06/02/active-exploitation-of-confluence-cve-2022-26134/