# 漏洞简述

Ghost 是以 Node.js 语言开发的一款开源博客程序,在 Github 上拥有超过4万的 star。

6月15日,Ghost 官方修复了一个 RCE 漏洞。由于 Ghost 调用的 moment.js 库存在已知漏洞(CVE-2022-24785),导致攻击者可以通过帖子编辑器中的文件上传功能上传恶意文件,进而执行任意代码。

漏洞等级:中危

利用需要:攻击者获得博客后台账户权限

利用成本:高

影响版本:

Ghost < 4.48.2,5.0.0 <= Ghost < 5.2.3

# 漏洞分析

漏洞因为需要后台权限,有一定利用条件,有趣的点在于 Ghost 的 RCE 漏洞是由于moment.js下的路径遍历和文件包含漏洞,再加上 Ghost 中的文件上传和指定 locale 功能。moment.js中存在的文件包含漏洞,在一般情况下可能影响较小,但结合某些功能设计或其他漏洞使得参数和内容可控,从而造成了 RCE 漏洞的产生。

# Moment CVE-2022-24785 漏洞

moment.js 是一个用于解析、校验、操作、显示日期和时间的 JavaScript 工具库,在 GitHub上拥有超过4万的 star。4月4日公开了一个moment.js的路径遍历漏洞和潜在的文件包含漏洞。漏洞触发点在lib/locale/locales.js文件的 loadLocale 方法中

aliasedRequire = require;

aliasedRequire('./locale/' + name);

# Ghost 路径穿越

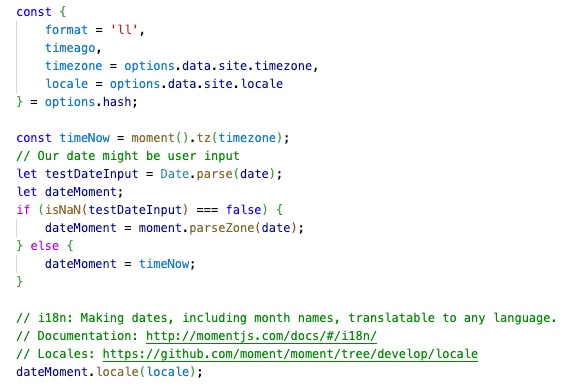

在 Ghost 中造成执行命令的漏洞缺陷点是 core/frontend/helpers/date.js的locale参数,漏洞触发点位于登录后台配置中的可自定义参数 locale。

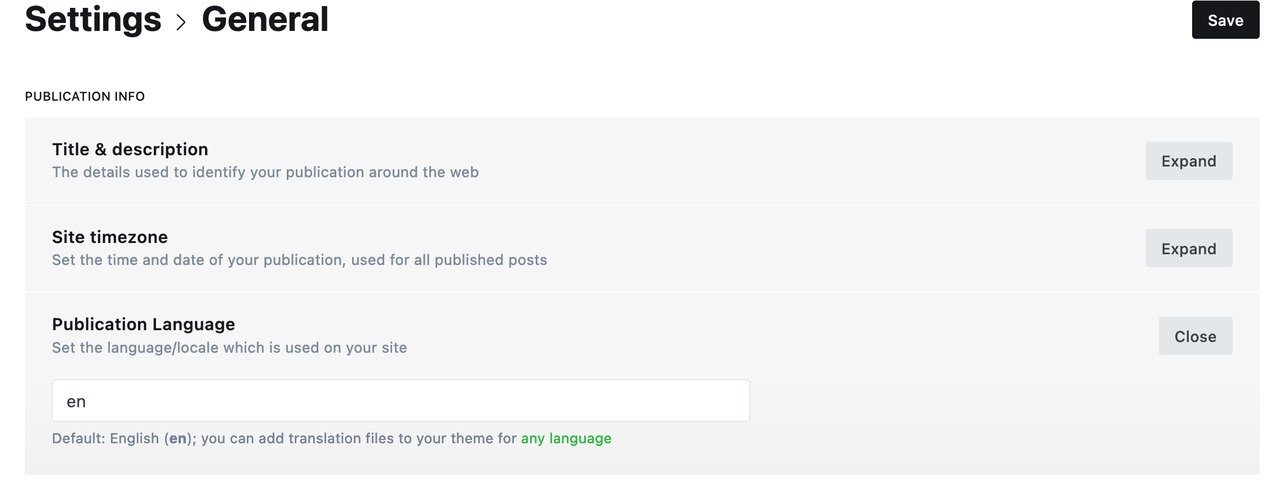

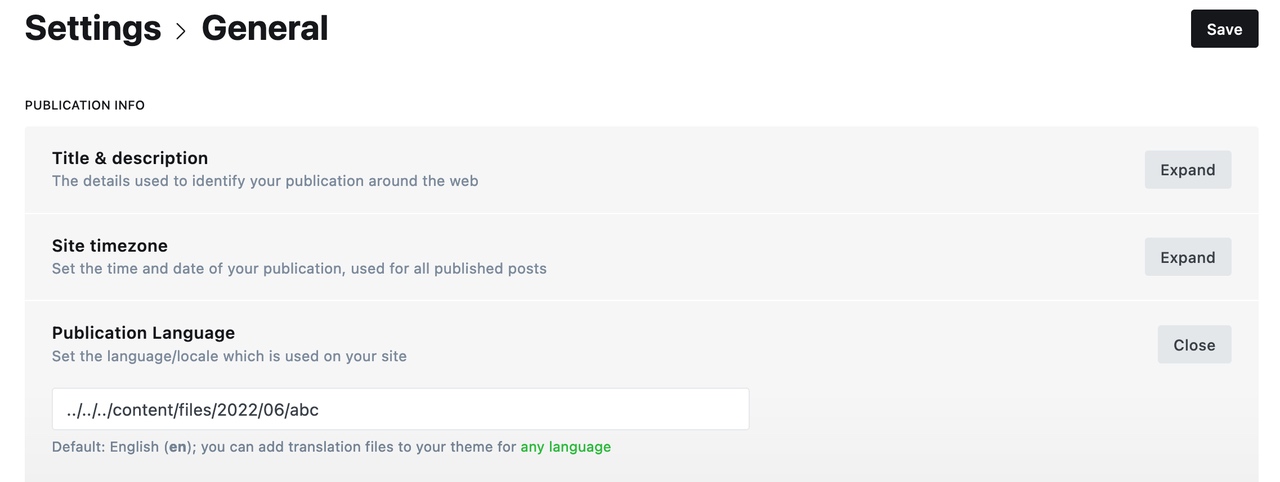

在后台(settings>General>Publication Language)可以看到默认为 en。功能上对应的是为了支持多语言环境,预置了相应的语言配置文件,进行动态加载。

对应core/frontend/services/theme-engine/i18n/i18n.js中locale参数。

constructor(options = {}) {

this._basePath = options.basePath || __dirname;

this._locale = options.locale || this.defaultLocale();

this._stringMode = options.stringMode || 'dot';

this._strings = null;

}

......

defaultLocale() {

return 'en';

}

在date.js中会接收前端发送的 locale 参数,通过 moment 中的方法进行解析。

可以发现 locale 参数没有经过过滤直接拼接,因此如果能够指向一个攻击者可控的地址,则可以执行任意 js 代码。

# Ghost 文件上传

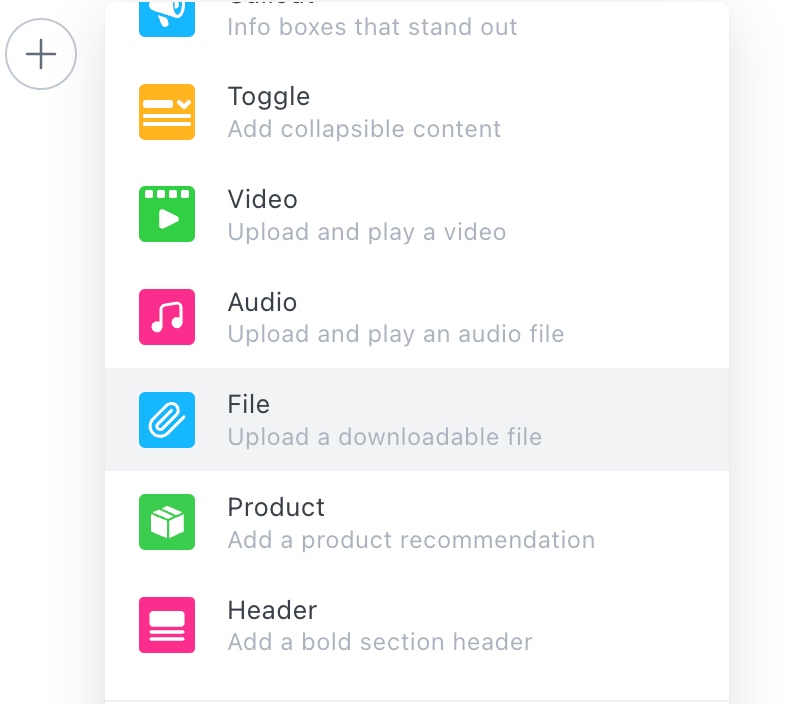

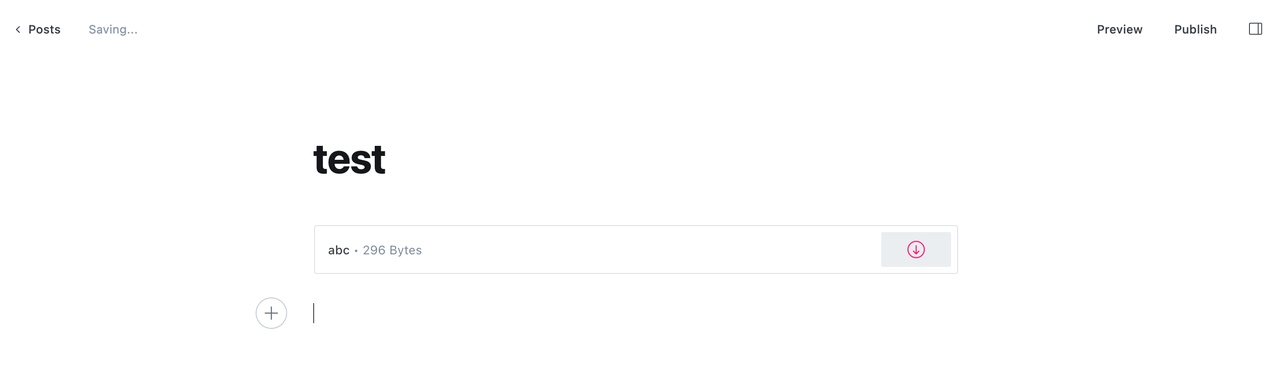

文章编辑器默认支持文件上传,并会按照原文件名上传到特定的本地目录,因此攻击者可以上传恶意的js(如evil.js),而后在locale参数填写控制加载对应路径。

# 漏洞验证

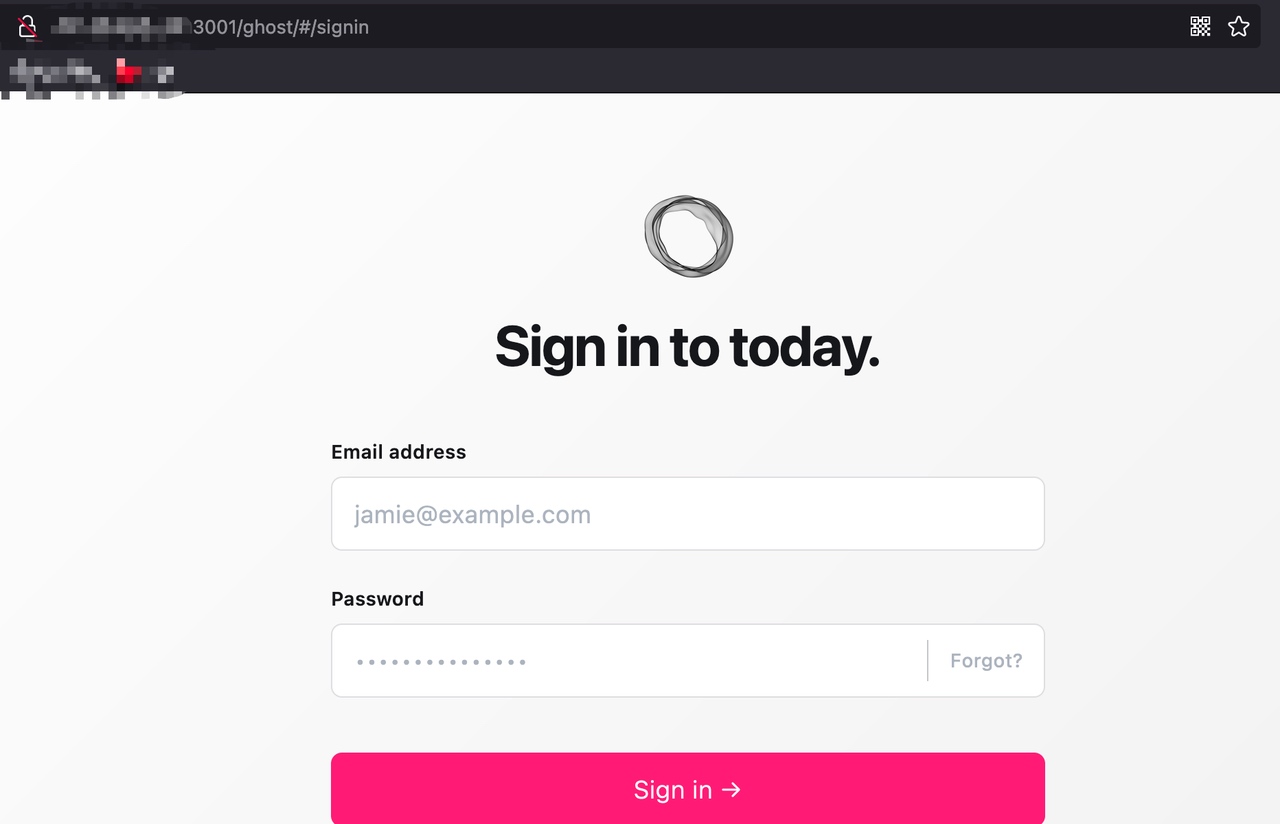

前提:经过 Ghost 身份验证的用户

docker 启动 Ghost

访问页面 http://localhost:3001/ghost 进行管理员配置

- 上传恶意 js 文件,并记录文件路径

- 在 settings>General>Publication Language 处输入刚刚获得的路径,如../../../content/files/2022/06/abc

- 刷新前端页面,可以发现恶意 js 文件被执行